Table des matières

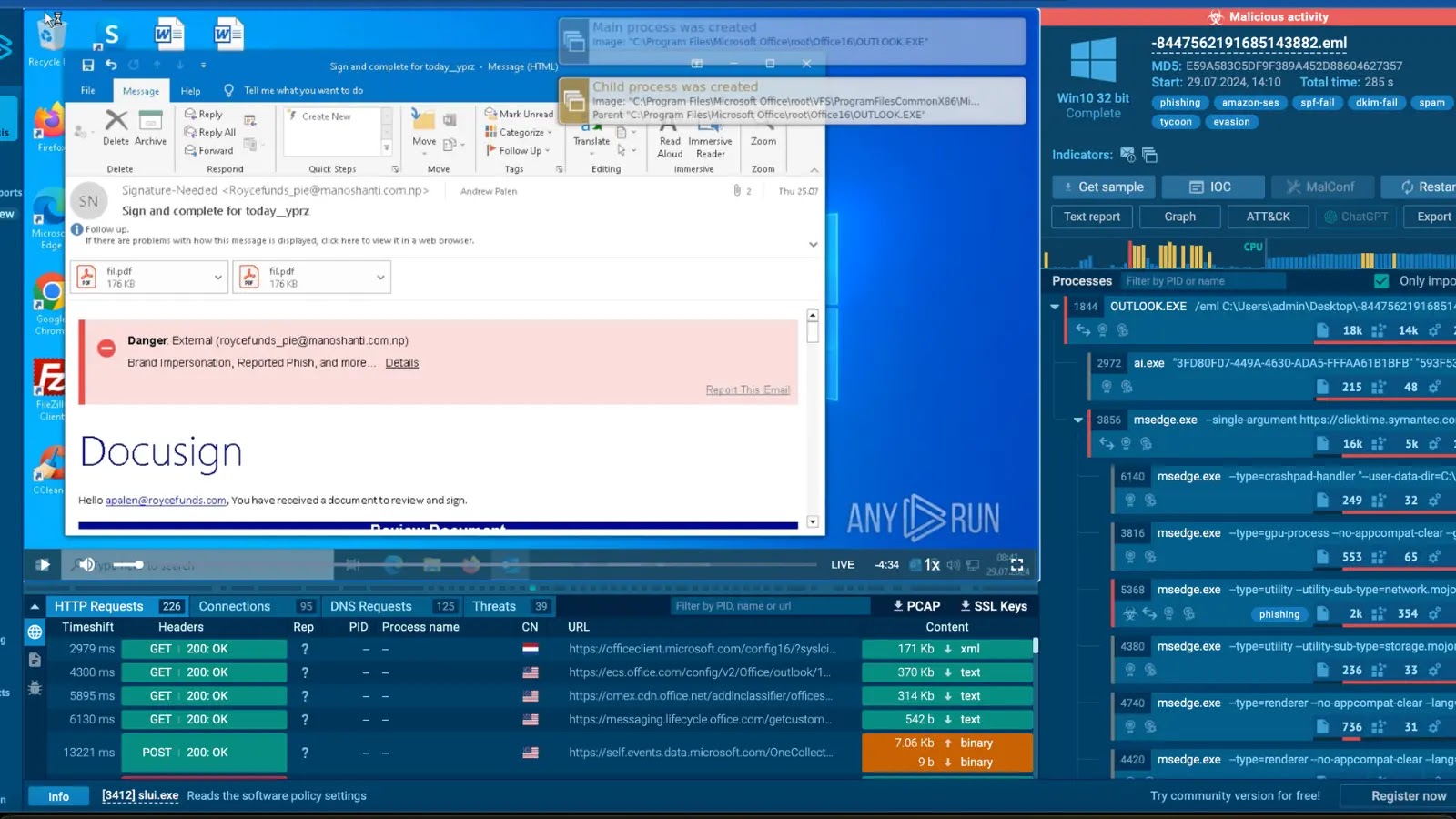

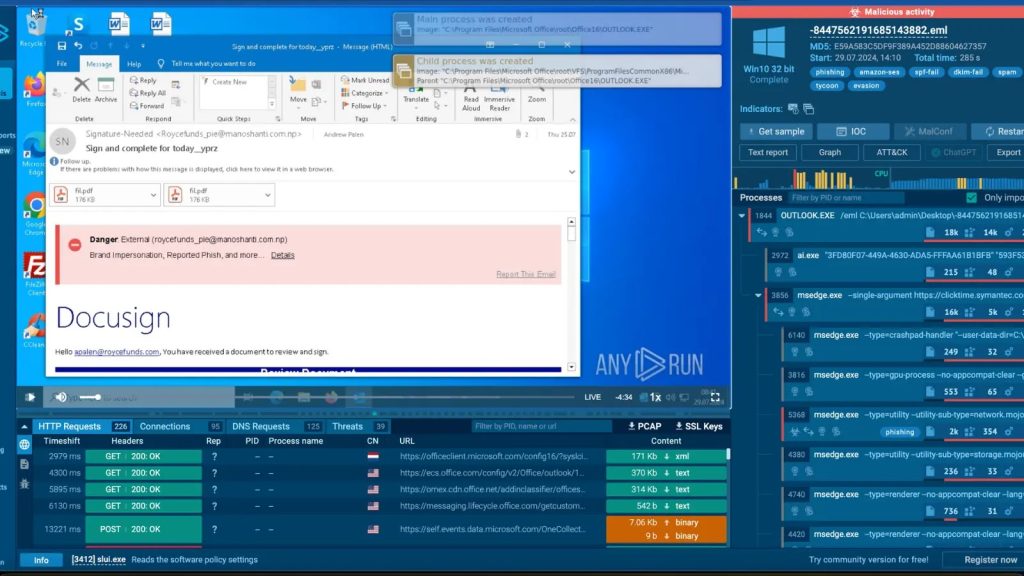

Une campagne de phishing sophistiquée, utilisant le kit Tycoon 2FA, a été découverte. Elle utilise Amazon Simple Email Service (SES) et plusieurs redirections pour voler les identifiants des utilisateurs. L’attaque est méticuleusement conçue pour échapper à la détection.

Tycoon 2FA : Début de l’Attaque

Tout d’abord, l’attaque commence par un courriel envoyé via Amazon SES. Ces courriels, souvent signés de manière valide, contiennent deux fichiers PDF vides et un message de Docusign : « Vous avez reçu un document à examiner et à signer. » Même si les contrôles SPF et DKIM échouent parfois, ces courriels paraissent crédibles.

Tycoon 2FA : Redirections Complexes

Ensuite, après avoir cliqué sur le lien « Review Document », les victimes se redirigent via une chaîne complexe d’URL pour obscurcir le domaine final de phishing. Ainsi, le lien initial est réécrit par le service Symantec Click-time URL Protection, entraînant une série de redirections :

- clicktime.symantec.com : Lien e-mail réécrit

- away.vk.com : Redirection sur les médias sociaux

- brandequity.economictimes.indiatimes.com : Redirection d’un média

- jyrepresentacao.com : Redirection personnalisée

- t4yzv.vereares.ru : Redirection conditionnelle

- challenges.cloudflare.com : Turnstile Cloudflare Challenge

Tycoon 2FA : Stockage et Diffusion de Scripts

En outre, le moteur d’hameçonnage utilise plusieurs réseaux pour stocker et diffuser des scripts :

- code.jquery.com : stockage de scripts jQuery

- cdn.socket.io : stockage de scripts Socket

- github.com : stockage de scripts Randexp

- dnjs.cloudflare.com : stockage de scripts Crypto-js

- httpbin.org : service de recherche d’IP externe

- ipapi.co : service d’information sur les IP

- ok4static.oktacdn.com : stockage CDN statique

- aadcdn.msauthimages.net : stockage de logos de marque

Moteur d’Hameçonnage et Commande et Contrôle (C2)

Par ailleurs, un moteur sophistiqué et un serveur C2 gèrent l’opération. Le code du moteur est divisé et obscurci avec XOR et obfuscator.io. La communication avec le serveur C2 est chiffrée avec AES en mode CBC.

- v4l3n.delayawri.ru : Serveur C2

- keqil.ticemi.com : Moteur central du kit

Tycoon 2FA : Processus d’Attaque

L’attaque se déroule en deux étapes :

- Les attaquants envoient une requête au serveur C2 après avoir saisi l’adresse électronique de la victime. Ensuite, le serveur répond avec un objet JSON contenant des informations d’état, un identifiant unique (UID) et un jeton.

- Après avoir saisi le mot de passe de la victime, les attaquants envoient une requête au serveur C2. Ainsi, le serveur répond avec un objet JSON contenant des informations d’état et un jeton.

Recommandations de Sécurité

Enfin, les experts en cybersécurité recommandent de ne pas se fier uniquement aux contrôles SPF et DKIM. En plus, les utilisateurs doivent vérifier la légitimité des liens avant de cliquer et se méfier des courriels avec des pièces jointes inattendues. Cette attaque souligne l’importance de rester vigilant face aux e-mails suspects.